La vulnerabilità è stata identificata durante un’attività di Penetration Test su un cliente che espone l’applicazione Filr; avendo a disposizione le credenziali di amministratore è possibile visualizzare la password di configurazione LDAP in chiaro.

La patch, rilasciata il 19 maggio 2023, è disponibile. Si consiglia di aggiornare il dispositivo con la versione più recente.

Micro Focus (OpenText)

Micro Focus è un’azienda globale di software e servizi IT che fornisce soluzioni per applicazioni aziendali, gestione IT ibrida, sicurezza, gestione del rischio e analisi. Con un portfolio diversificato di prodotti software e servizi di consulenza, Micro Focus assiste le organizzazioni nella modernizzazione dei loro sistemi IT e nell’ottimizzazione dei processi aziendali. L’azienda serve diversi settori e ha una presenza globale, aiutando le aziende di tutto il mondo con le loro esigenze di software e tecnologia.

Descrizione del Prodotto

Filr è un prodotto Micro Focus (OpenText) che offre accesso e condivisione dei file da qualsiasi dispositivo.

Sintesi Tecnica

L’Offensive Security Team di Tinexta Cyber ha rilevato un’importante vulnerabilità su: MicroFocus Filr Appliance 3.0 build 4670

| Vulnerability | CVSSv3.1 Base Score | CVSSv3.1 Base Vector |

| LDAP Credential Disclosure | 7.2 High | AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H |

Nella sezione seguente vengono illustrati i dettagli tecnici di questa vulnerabilità, comprese le evidenze ed una Proof-Of-Concept.

Exposed LDAP Credential

Descrizione

L’applicazione web espone in chiaro, ad un utente con privilegi elevati, le credenziali di amministratore per la sincronizzazione degli utenti presenti in Active Directory tramite LDAP.

Un potenziale attaccante, disponendo di queste credenziali, potrebbe tentare di accedere al domain controller con i massimi privilegi e condurre attacchi successivi quali: l’esfiltrazione di dati sensibili e la distribuzione di ransomware con conseguente richiesta di riscatto.

Proof of Concept

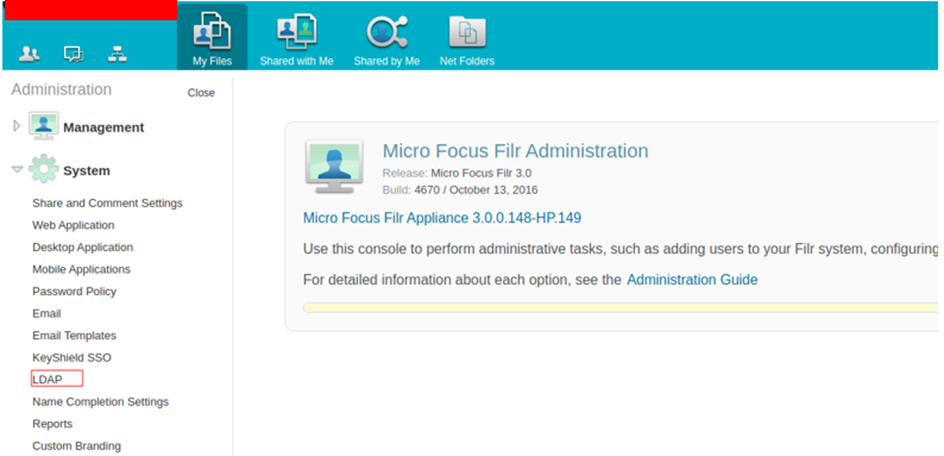

Dopo aver effettuato il login con le credenziali di amministrazione, è possibile accedere alla console e visualizzare la configurazione della web app, compresa la configurazione LDAP, come mostrato di seguito:

Evidenza 1 Pagina della console amministrativa

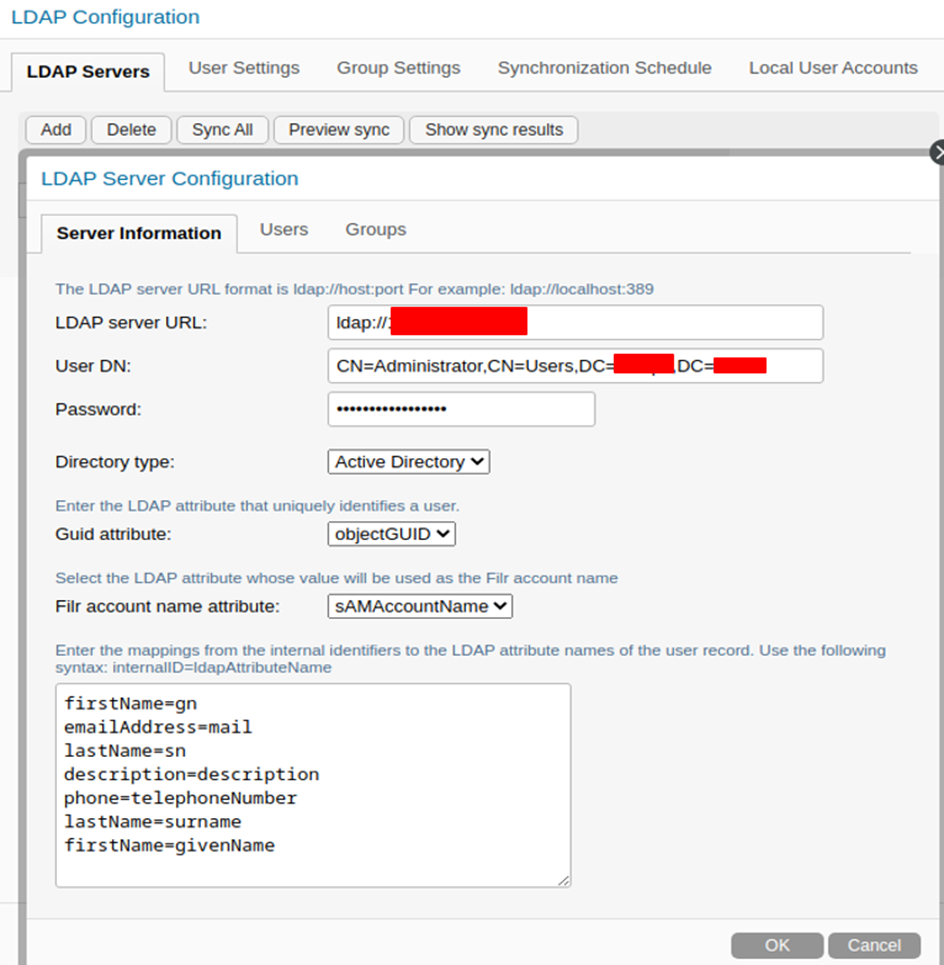

Evidenza 2 Pagina di configurazione LDAP.

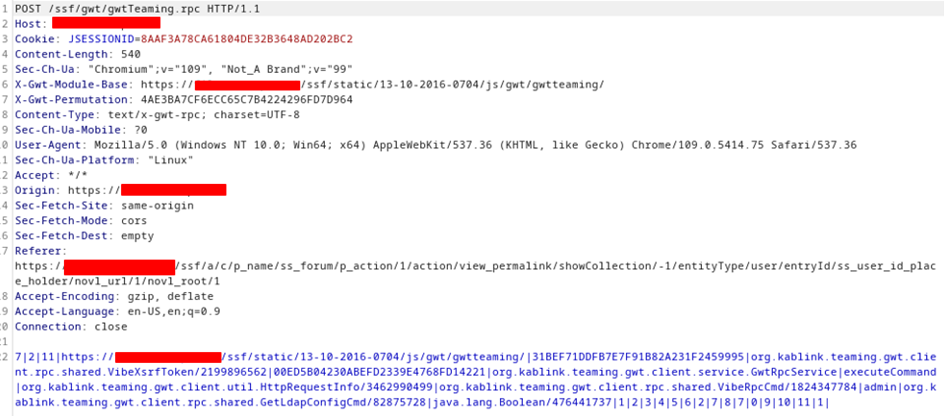

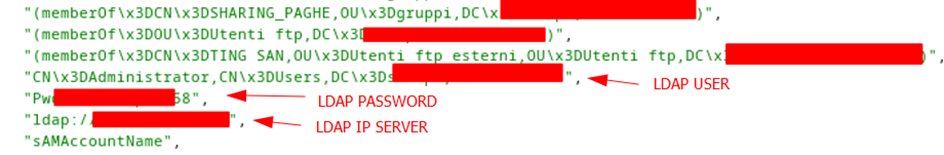

Come si può vedere, la password viene offuscata ma intercettando le richieste, compresa la richiesta POST al componente gwtTeaming.rpc, è possibile visualizzare le credenziali in chiaro, come mostrato di seguito:

Evidenza 3 Inviare una richiesta HTTP al componente gwtTeaming.rpc

Evidenza 4 Risposta HTTP con password in chiaro

Remediation

La patch, rilasciata il 19 maggio 2023, è disponibile. Si consiglia di aggiornare il dispositivo con la versione più recente.

Disclosure Timeline

– 30/01/2023: Scoperta della vulnerabilità

– 01/03/2023: Il vendor è stato contattato via e-mail

– 07/03/2023: Il vendor ha segnalato la vulnerabilità al team interno

– 19/04/2023: Il vendor ha confermato che la gestione della vulnerabilità è stata avviata

– 19/05/2023: Il vendor rilascia le correzioni

– 28/06/2023: Pubblicazione Security Advisory

– 06/12/2023: CVE assegnata CVE-2023-32268

Fonti e riferimenti

- https://www.microfocus.com/it-it/home

- https://www.microfocus.com/it-it/products/filr/overview

- NVD – CVE-2023-32268 (nist.gov)

Considerazioni finali

Tinexta Cyber ringrazia MicroFocus per la loro collaborazione nella gestione del disclosure, per il loro impegno nel garantire la massima resilienza di prodotti e soluzioni e per grande professionalità dimostrata durante tutte le fasi del processo.